안녕하세요. Twodragon입니다.

클라우드 시큐리티 과정 2기 강의를 시작하게 되었고, 게더 타운(Gather Town)에서 진행되는 일정을 소개 드리려고 합니다.

먼저 게더 타운 진행 스케줄은 총 2시간(20분 진행, 5분 휴식)으로 다음과 같습니다.

온라인 강의 특성 상 눈의 피로 또는 학생분들의 높은 집중력을 위해 20분씩 진행하고 5분 휴식을 취하고 있습니다.

10:00 - 10:20 = 근황 토크 & 멘티끼리 서로 가르쳐 주기 (과제 요약하여 발표 // 과제 토론 1회, 주제 토론 1회) & 과제 피드백

10:25 - 10:45 = Public Cloud 솔루션

10:50 - 11:10 = CSPM&CWPP 개요

11:15 - 11:35 = CSPM 분석 & 활용

11:40 - 12:00 = 7주차 과정 이해를 위한 필수적인 실습

1. 근황 토크 & 과제 피드백

- 근황 토크 & 과제 관련하여 서로 피드백

Q1) 과제 내용 요약 발표 후 서로 가르쳐 주기

- 현재 클라우드 보안에서 이슈가 되고 있는 사항 (KRCERT 또는 기사를 통해 얻은 참고자료)

* 컨테이너 권한 상승 취약점 (CVE-2022-0492) : 프로세스 내에서 고립 및 분리된 컨테이너를 탈출케 하는 위험한 취약점으로 업데이트 필요

* OpenSSL 서비스 거부 공격 취약점 (CVE-2022-0778) : OpenSSL 내 BN_mod_sqrt() 함수에서 연산 시 무한 루프로 발생하는 서비스 거부 취약점으로 보안 업데이트 필요

* SAP사의 XSS, Dos 등 취약점 (CVE-2022-24399) : SAP Focused Run에서 발생하는 XSS 취약점 및 SAPCAR에서 발생하는 DoS 취약점 등이 있으므로 최신 버전 업데이트 필요

2. Public Cloud 솔루션

1) Deep Security 사의 HIPS (host-based intrusion prevention system) 를 활용한 EC2, 컨테이너, VM 보안 : 모듈형 통합 보안 기능에 의한 인스턴스의 다단계 방어가 가능하고, Host 기반의 보안 구성으로 클라우드의 장점 최대화

- 클라우드 Management 연계를 통한 효율적인 관리

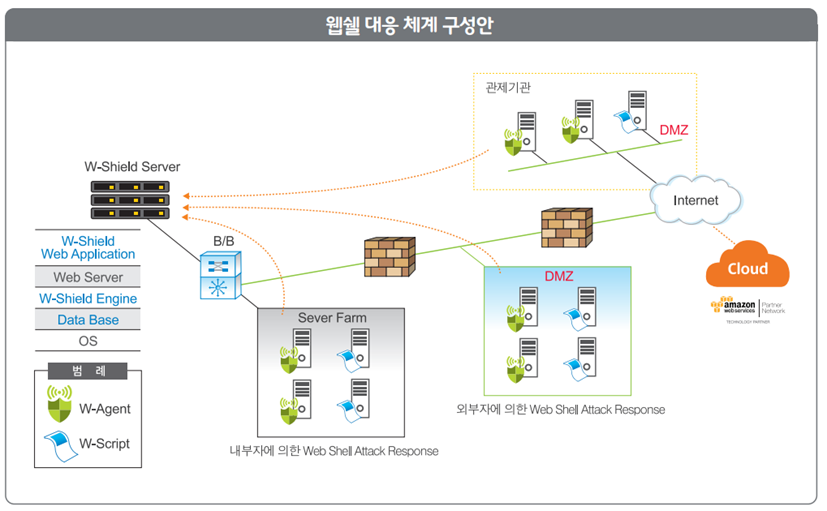

- 해킹당한 웹 서버의 90%에서 웹쉘(WebShell) 프로그램이 발견

- 웹쉘은 강력한 해킹 기능과 쉬운 사용법으로 많은 공격에서 사용되지만, 탐지를 우회하는 난독화 기술 적용으로 기존 보안솔루션에서 탐지가 어려움

- 웹쉘 탐지-분석-대응 과정을 실시간으로 처리하여 보안관리자의 업무를 최소화하고 웹 서버의 보안 수준을 강화

웹쉘 예시) JSP :

<%Runtime.getRuntime().exec(request.getParameter(“cmd”))%>

One Step Ahead 이글루시큐리티 (igloosec.co.kr)

One Step Ahead 이글루시큐리티

서비스사업본부 보안분석팀 김미희1. 개요2013년 해킹방지워크샵에서 발표된 『2013년 주요 침해사고 사례와 대응』에 따르면, 2010년부터 2013년까지 4년간 발생한 침해사고요인 중 상위요소로 Webs

www.igloosec.co.kr

Q2) 어떤 보안 솔루션 경험이 있는지 공유

3. CSPM&CWPP 개요

1) CSPM (Cloud Security Posture Management)

- 기존 온프레미스에 적용했던 보안 기술만으로 클라우드 환경에서 발생하는 모든 위협에 대응 불가

- Gatner에 따르면 클라우드 보안사고의 99%는 운영자의 설정 오류로 발생하고, 클라우드 특성에 맞춘 보안의 필요성이 증대됨

- 지속적으로 변경되는 환경과 한정된 인력 안에서 100개가 넘는 클라우드 서비스 및 설정을 관리하는 것이 어려움

- 퍼블릭 클라우드의 책임 공유 모델에 따라 서비스 이용자도 개인 정보보호법, 정보통신망법 등 적용을 받아 손해배상 책임이 발생하므로 책임과 이슈를 효율적으로 해결하려는 방안으로 CSPM 권장

- CSPM의 경우 컴프라이언스 또는 기업 보안 정책에 따라 클라우드 인프라의 위험 요소를 예방, 탐지, 대응 및 예측하여 클라우드 위험을 지속적으로 관리하는 솔루션

2) CWPP (Cloud Workload Protection Platform)

- 레거시 환경에서 개발과 운영은 별도의 전문 영역 -> 클라우드 환경에서 소프트웨어의 개발과 운영은 통합되거나 밀접한 연관성

- 클라우드 이전 시 Kubernetes, Container 및 PaaS, Serverless 서비스 등 사용할 수 있는 환경 제공되며 애플리케이션과 운영의 현대화

- 인프라 구성을 IaC (Infrastructure as Code)로 할 수 있게 됨으로써 인프라 구성과 애플리케이션의 배포 속도가 예전과는 비교할 수 없을 정도로 향상

- Gatner에 따르면 2022년까지 전 세계 조직의 75%가 컨테이너화된 응용 프로그램을 운영하게 될 전망

- 클라우드 오픈 소스 기술 관리 단체 조사 결과, 컨테이너와 쿠버네티스 관리 이슈에서 컨테이너 보안 유지가 가장 큰 어려움으로 선정

- 개발 ~ 운영까지 워크로드에서 보안을 구현하며 클라우드 네이티브 애플리케이션, 컨테이너, 관리형 Kubernetes, PaaS에서 지속적으로 안정적인 클라우드 보안형상 관리

클라우드 보안, 완벽한 적용을 위한 개념 3가지! : 네이버 블로그 (naver.com)

클라우드 보안, 완벽한 적용을 위한 개념 3가지!

최근 많은 기업이 클라우드로 이전했거나 이전 준비에 박차를 가하고 있습니다. 하지만 대부분의 기업은 온...

blog.naver.com

4. CSPM 분석 & 활용

- Prisma Cloud Alerts 사용법 :View and Respond to Prisma Cloud Alerts (paloaltonetworks.com)

View and Respond to Prisma Cloud Alerts

View and Respond to Prisma Cloud Alerts As soon as you Enable Prisma™ Cloud Alerts, Prisma Cloud generates an alert when it detects a violation in a policy that is included in an active alert rule. To secure your cloud environments, you must monitor aler

docs.paloaltonetworks.com

- Prisma Cloud Compliance 사용법 : https://docs.paloaltonetworks.com/prisma/prisma-cloud/prisma-cloud-admin/prisma-cloud-compliance/compliance-dashboard.html#idf165a375-fe34-479d-ad88-d76e623cc9d8

Compliance Overview on Prisma Cloud

APRA CPS 234, Brazilian Data Protection Law (LGPD), CIS AWS 3 Tier Arch v1.0, CCPA 2018, CIS v1.2, CIS v1.3, CIS AWS v.1.4, CSA CCM v3.0.1, CSA CCM v4.0.1, CMMC, GDPR, HITRUST v9.3, HITRUST v9.4.2, HIPAA, ISO 27001:2013, MAS TRM 2021, MITRE ATT&CKv6.3, MIT

docs.paloaltonetworks.com

-Prisma Cloud IAM 이상징후 조사 : https://docs.paloaltonetworks.com/prisma/prisma-cloud/prisma-cloud-admin/prisma-cloud-iam-security/investigate-iam-incidents-on-prisma-cloud.html

Investigate IAM Incidents on Prisma Cloud

Investigate IAM Incidents on Prisma Cloud An example work flow that demonstrates how to use the IAM query to investigate entities in your cloud environment for excess permissions. Prisma Cloud ingests various services and associated user data from AWS and

docs.paloaltonetworks.com

- Prisma Cloud config 조사 : https://docs.paloaltonetworks.com/prisma/prisma-cloud/prisma-cloud-admin/investigate-incidents-on-prisma-cloud/investigate-config-incidents-on-prisma-cloud.html

Investigate config incidents on Prisma Cloud

Investigate Config Incidents on Prisma Cloud Use config queries to investigate configuration incidents so that you can identify misconfigurations and compliance violations. Prisma Cloud ingests various services and associated configuration data from AWS, A

docs.paloaltonetworks.com

- Prisma Cloud Network 이상징후 조사 : https://docs.paloaltonetworks.com/prisma/prisma-cloud/prisma-cloud-admin/investigate-incidents-on-prisma-cloud/investigate-network-incidents-on-prisma-cloud.html

Investigate Network Incidents on Prisma Cloud

Use Prisma Cloud to Investigate Network Incidents Learn how to use Prisma Cloud to investigate network incidents. Prisma Cloud ingests and monitors network traffic from cloud services and allows customers to query network events in their cloud environments

docs.paloaltonetworks.com

- Prisma Cloud AWS 연결 : https://docs.paloaltonetworks.com/prisma/prisma-cloud/prisma-cloud-admin/connect-your-cloud-platform-to-prisma-cloud/onboard-your-aws-account/add-aws-cloud-account-to-prisma-cloud.html

Add an AWS Cloud Account on Prisma Cloud

Add an AWS Cloud Account on Prisma Cloud Add an AWS cloud account to Prisma™ Cloud to monitor and analyze your resources deployed on AWs. If you want to download and review the CloudFormation templates, get the S3 URLs from here: RoleS3 Template URL AWS

docs.paloaltonetworks.com

AWS CSPM 연동

1) 온보딩에서 AWS Organization 구성 : AWS Organization을 온보딩 하기 위해 CSPM Monitor & Protect 모드 선택 후 Create Stack으로 구성

2) AWS에서 Role, Policy 생성 (Admin) : CSPM 가이드 방식대로 AWS Account와 CloudFormation 작업 수행

3) AWS Account에서 생성된 Role과 정보 입력(Admin) : CloudFormation에서 생성한 External ID와 Role ARN 정보 기입

4) CloudFormation 생성 (Operation) : CSPM에서 CloudFormation Template 다운로드 후 신규 스택을 생성하고, 다운로드 받은 파일을 업로드하여 Stack 생성

5) AWS Admin에서 생성된 Operation 정보 입력 : 생성된 xternal ID와 Role ARN 정보 기입

6) 온보딩에서 Account Group 및 연동상태 확인 : Status에서 연동 정상여부 및 오류사항 확인

5. 7주차 과정 이해를 위한 필수적인 실습

- 컨테이너 이해 : 초보를 위한 도커 안내서 - 설치하고 컨테이너 실행하기 (subicura.com)

- Minikube 데모 : 튜토리얼 | Kubernetes

- 쿠버네티스 개념 : 쿠버네티스 시작하기 - Kubernetes란 무엇인가? (subicura.com)

참고자료

클라우드 시큐리티 과정 2기 - 7주차 https://twodragon.tistory.com/583

클라우드 시큐리티 과정 2기 - 5주차 Splunk와 ELK 데이터 분석 = https://twodragon.tistory.com/581

'* Twodragon > 보안 강의 (Course)' 카테고리의 다른 글

| 클라우드 시큐리티 과정 2기 - 8주차 Docker Swarm 과 Kubernetes 개요 (0) | 2022.03.31 |

|---|---|

| 클라우드 시큐리티 과정 2기 - 7주차 VM과 Container 개요 (0) | 2022.03.23 |

| 클라우드 시큐리티 과정 2기 - 5주차 Splunk와 ELK 데이터 분석 (0) | 2022.03.02 |

| 클라우드 시큐리티 과정 2기 - 4주차 Azure 보안 (0) | 2022.02.21 |