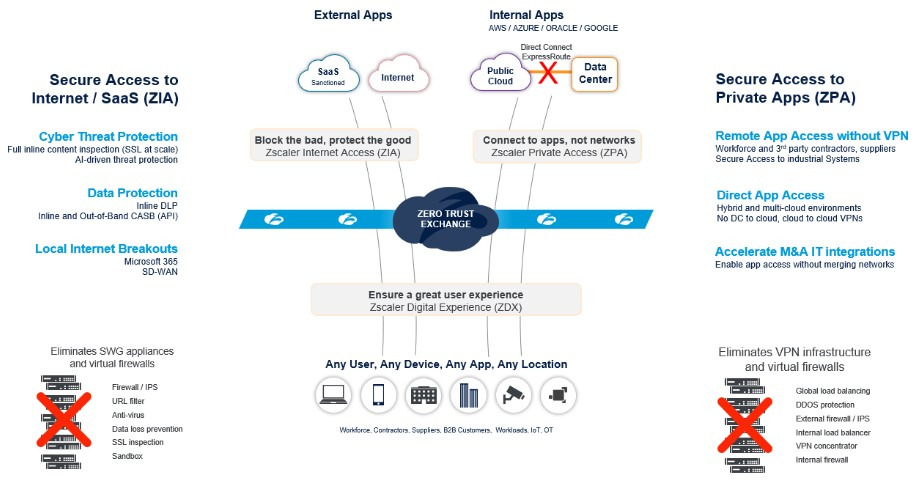

하이브리드 근무가 보편화되면서, 사용자는 사무실, 집, 카페 등 다양한 장소에서 기업 리소스에 접근합니다. Zscaler는 이러한 분산된 환경에서도 일관된 보안과 생산성을 보장하는 강력한 클라우드 보안 솔루션입니다.

이 가이드에서는 Zscaler 클라이언트 설정(ZCC)부터 트래픽 전달, SSL 검사, 필수 앱 예외 처리(카카오톡), 샌드박스(ATP), 브라우저 제어, 그리고 AI, 광고, 유해 사이트 차단에 이르는 Zscaler의 핵심 정책을 총정리합니다.

1. 기본 다지기: 클라이언트 설정 (ZCC App Profile)

모든 정책의 시작은 사용자 PC에 설치된 Zscaler Client Connector(ZCC) 앱의 설정입니다. 이 프로필은 ZCC가 어떻게 동작해야 하는지 정의합니다.

- Zscaler SSL 인증서 설치 (Install Zscaler SSL Certificate): 가장 중요한 첫걸음입니다. Zscaler가 https:// 암호화 트래픽을 검사(SSL Inspection)하기 위해 필요한 루트 인증서(Root CA)를 사용자 PC에 자동으로 설치합니다. 이 설정이 없다면 SSL 검사 시 모든 브라우저에서 인증서 오류가 발생합니다.

- ZIA Posture Profile (디바이스 신뢰): Zscaler가 PC의 보안 상태(예: 백신 실행 여부)를 확인하는 '제로 트러스트'의 기본입니다. MAC,Windows - Anti-Virus와 같은 프로필은 백신이 활성화된 디바이스만 접속을 허용하도록 강제할 수 있습니다.

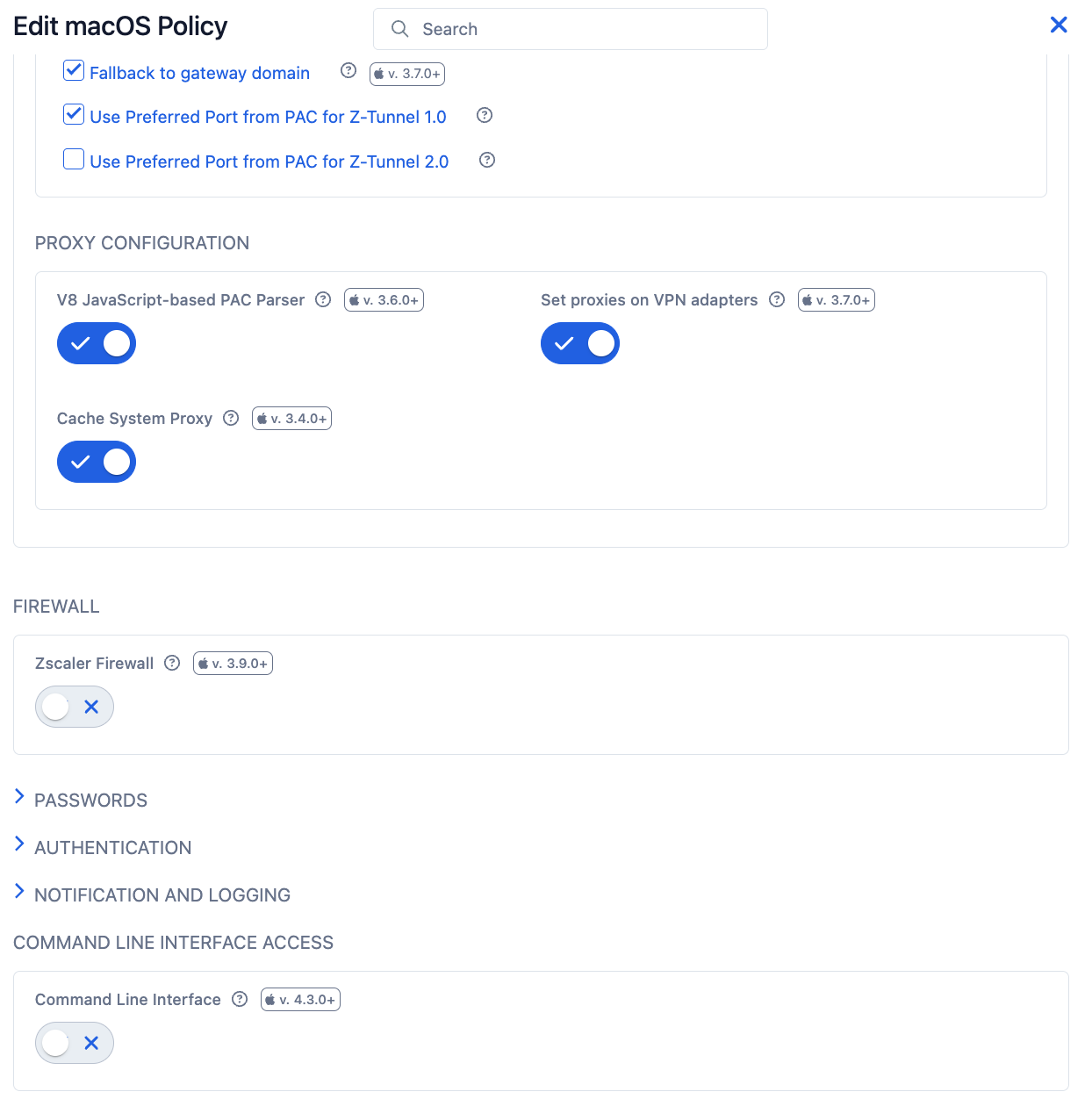

- 프록시 구성 (Proxy Configuration):

- V8 JavaScript-based PAC Parser: ZCC가 PAC 파일을 해석하는 엔진을 최신 V8 엔진으로 사용합니다. 이는 복잡한 PAC 파일의 호환성과 처리 성능을 향상시킵니다.

- Set proxies on VPN adapters: 활성화 시, 사용자가 서드파티(Third-party) VPN(예: Cisco AnyConnect)에 연결된 상태에서도 Zscaler 프록시 설정을 강제로 적용합니다. 이는 VPN 트래픽이 Zscaler를 우회하지 않고 보안 검사를 받도록 보장합니다.

- Cache System Proxy: 활성화 시, ZCC가 OS의 시스템 프록시 설정을 캐시하여 반복적인 조회로 인한 성능 저하를 방지합니다.

2. 모든 트래픽을 Zscaler로: 트래픽 전달 (Forwarding Profile)

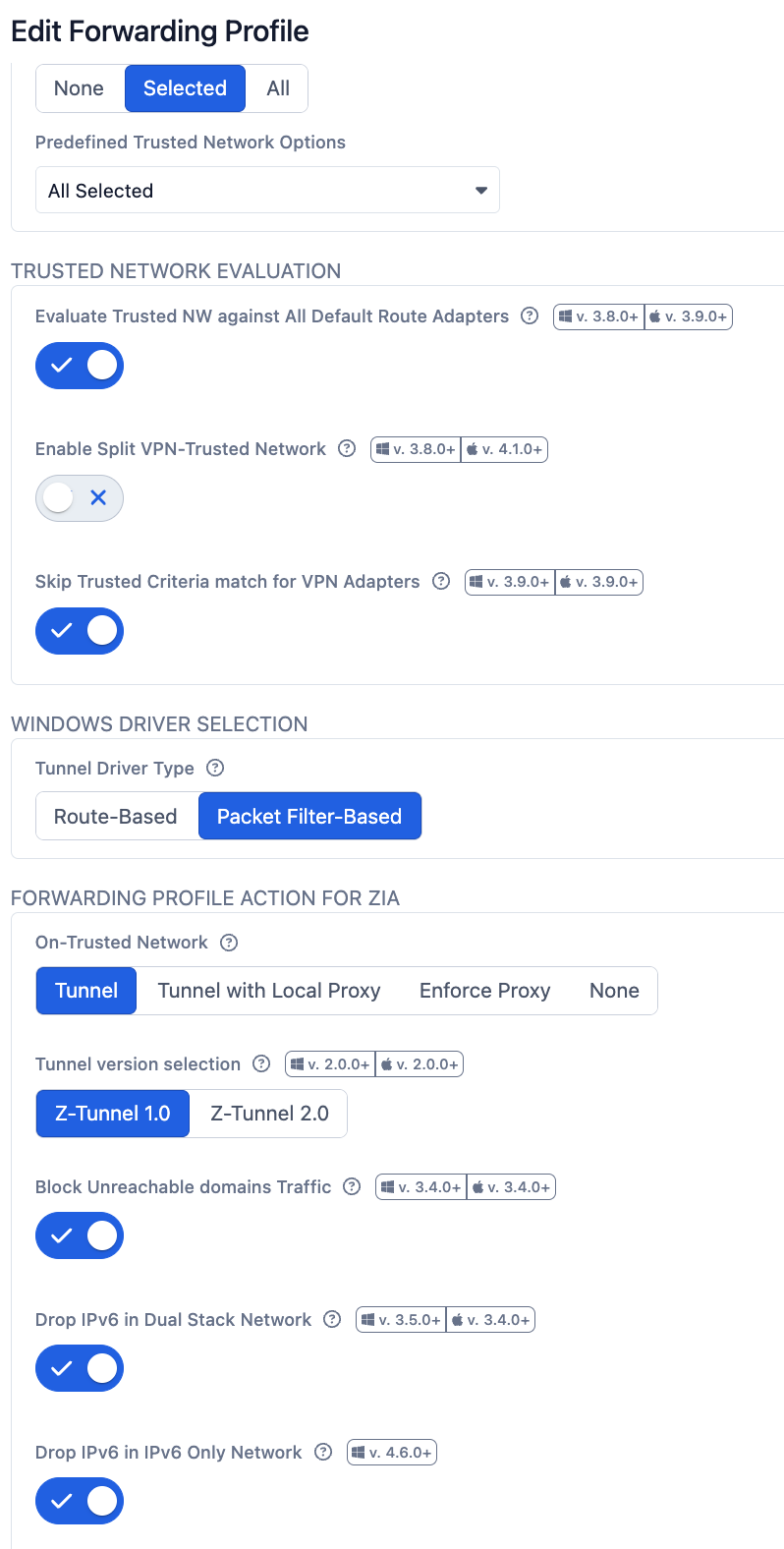

ZCC는 사용자 PC의 모든 트래픽을 Zscaler 클라우드로 안전하게 보내야 합니다. Corporate_Tunnel_Profile (회사 표준 전달 프로필)과 같은 '전달 프로필'은 이 방식을 결정합니다.

- 핵심 동작: Tunnel (On-Trusted Network)

- 이 설정은 사용자가 사무실('신뢰할 수 있는 네트워크')에 있더라도 트래픽을 로컬에서 처리하지 않고 Zscaler 클라우드로 터널링합니다.

- 의미: 사무실이든, 집이든, 카페든 'Always-On' 보안을 의미합니다. 모든 트래픽은 예외 없이 Zscaler를 통과하게 됩니다.

- 터널 버전: Z-Tunnel 2.0 Z-Tunnel 1.0이 웹 트래픽(HTTP/HTTPS) 위주로 처리했다면, Z-Tunnel 2.0은 Packet Filter 기반으로 동작하여 모든 포트와 프로토콜의 트래픽을 Zscaler로 터널링합니다. 이는 비웹 기반 애플리케이션 보안에 필수적입니다.

- IPv6 트래픽 차단 (Drop IPv6): IPv4 환경이 표준인 많은 기업에서, IPv6 트래픽이 터널을 우회하여 보안 정책을 회피하는 것을 방지하기 위해 Drop IPv6 옵션을 활성화하여 보안 공백을 제거합니다.

3. 핵심 보안: SSL 검사 (SSL Inspection)

이제 모든 트래픽이 ZCC를 통해 Zscaler 클라우드로 전달됩니다. 다음 단계는 암호화된 https:// 트래픽을 검사하는 것입니다.

⛔ "보이지 않으면, 막을 수 없다"

SSL 검사 없이는 Zscaler의 URL 필터링, 위협 차단, DLP(데이터 유출 방지) 기능이 대부분의 트래픽(구글 광고, 유해 사이트 포함)에 대해 작동하지 않습니다.

🌐 SSL 검사 전역 설정 (Global Policy)

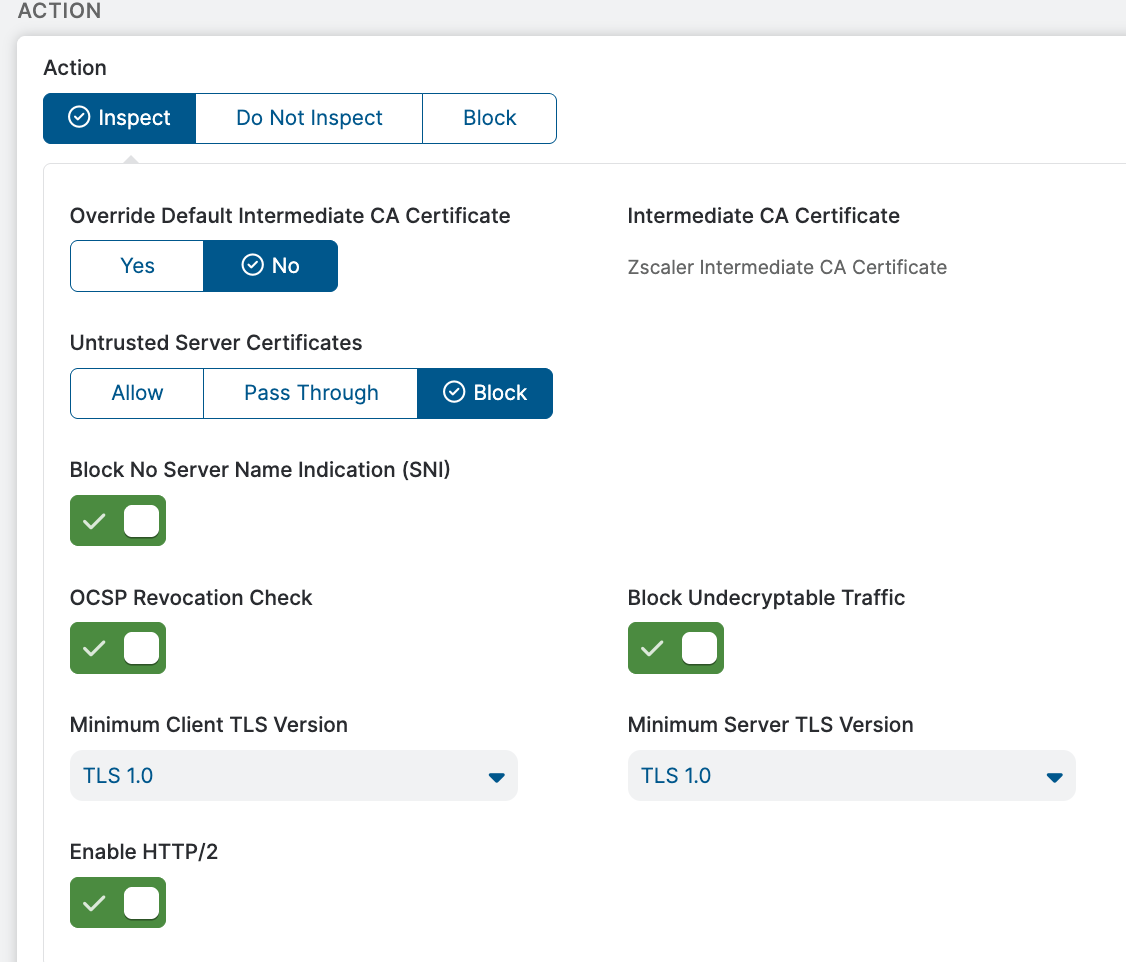

개별 규칙을 적용하기 전에, Zscaler가 모든 SSL 트래픽을 처리하는 기본 방식을 설정해야 합니다. (Policy > SSL Inspection의 상단 설정)

| 설정 항목 | 권장 설정 | 설명 및 주요 사유 |

| 중간 CA 인증서 (Intermediate CA Certificate) | Zscaler Intermediate CA Certificate | ZCC가 클라이언트에 배포한 Zscaler의 기본 서명 인증서를 사용합니다. |

| 신뢰할 수 없는 서버 인증서(Untrusted Server Certificates) | Block | 만료, 자체 서명, 신뢰할 수 없는 기관(CA)의 인증서를 사용하는 사이트를 차단하여 즉각적인 보안을 확보합니다. |

| SNI 없는 트래픽 차단 (Block No SNI) | Enabled | 목적지 도메인(SNI) 정보가 없는 암호화 트래픽을 차단합니다. 이는 일부 우회 시도를 막는 데 필수적입니다. |

| OCSP 폐지 확인 (OCSP Revocation Check) | Enabled | 인증서가 발급자에 의해 폐지되었는지 실시간으로 확인하여 탈취된 인증서의 사용을 방지합니다. |

| 해독 불가능한 트래픽 차단(Block Undecryptable Traffic) | Enabled | 인증서 피닝(Pinning) 등으로 복호화가 불가능한 트래픽을 차단하여 보안 공백을 제거합니다. (앱 충돌 시 조정 필요) |

| 최소 TLS 버전 (Minimum TLS Version) | TLS 1.2(Client/Server) | (보안 강화) 구형 TLS 1.0/1.1은 취약점이 많으므로, 보안을 위해 TLS 1.2 이상을 강제합니다. |

| HTTP/2 활성화 (Enable HTTP/2) | Enabled | 최신 웹 프로토콜을 지원하여 웹 성능을 최적화합니다. |

4. 필수 앱 호환성: SSL 검사 예외 (Bypass)

전역으로 SSL 검사를 활성화하면 일부 애플리케이션(예: 카카오톡)이 'Bad SSL Record'와 같은 오류를 일으키며 작동하지 않을 수 있습니다. 이는 앱이 Zscaler의 중간자 인증서를 신뢰하지 않기 때문입니다.

이 경우, 해당 앱의 FQDN(도메인) 그룹을 만들어 SSL 검사에서 제외(Do Not Inspect)해야 합니다.

| 정책 목적 | 정책 예시 (Criteria) | 동작 |

| 카카오톡 호환성 확보 | Destination Groups (FQDN 그룹): Kakao FQDNs (사용자 정의 그룹) |

Do Not Inspect (검사 안 함) |

Kakao FQDNs 그룹 예시:

.kakao.com, .kakao.co.kr, www.kakaocorp.com, .kakaomobility.com, .kakaowork.com, .kakaocdn.net, kgslb.com, .kgns1.com

5. 필수 보안 정책: URL 및 애플리케이션 차단

SSL 검사로 가시성을 확보했다면, 이제 기업의 보안 및 생산성 정책을 강제합니다. 다음은 기업 환경에서 필수적으로 고려해야 할 차단 정책의 예시입니다.

| 정책 목적 | 관련 정책 / 카테고리 예시 | 동작 | 주요 사유 (보안 및 생산성) |

| 기업 정보 유출 방지 | Block ALL (AI/ML Tools) |

Block | ChatGPT 등 생성형 AI에 기업 민감 정보 및 소스 코드를 입력하여 발생하는 정보 유출 원천 차단. |

| 섀도우 IT 차단 | Block Telegram (Telegram Messenger) |

Block | 통제되지 않는 개인 메신저를 통한 파일 공유 및 내부 정보 유출 경로(섀도우 IT) 차단. |

| 법적/보안 위협 차단 | URL BlackList (Pornography, Gambling, Computer Hacking, Anonymizer, FileHost 등) |

Block | 악성코드 유입, 법적 리스크, 보안 위협(해킹, P2P)이 높은 카테고리에 대한 접근을 원천 차단. |

| 생산성 향상 / 악성광고 차단 | Block ALL (Advertising) |

Block | 업무와 무관한 광고 노출을 제거하여 집중도를 높이고, 'Malvertising(악성 광고)'을 통한 악성코드 감염 경로 예방. |

6. 고급 보안 설정 (Advanced Security)

기본 차단 외에도, Zscaler를 통해 잠재적인 위협을 사전에 차단하는 고급 정책을 수립해야 합니다.

- 샌드박스 (Advanced Threat Protection):

- 동작: Allow and scan (첫 번째 다운로드) → 악성으로 판별 시 → Block (이후 모든 동일 파일 차단)

- Default Block ALL Rule과 같은 정책은 제로데이(Zero-day) 위협을 방어합니다. exe, dll, zip과 같은 위험 파일이나 Miscellaneous or Unknown (알 수 없음), FileHost 등 의심스러운 카테고리에서 다운로드되는 파일은 Zscaler 샌드박스로 보내져 가상 환경에서 실행됩니다.

- 알 수 없는 사이트 격리 (RBI): Miscellaneous or Unknown 카테고리의 신생 도메인이나 피싱 의심 사이트 접속 시, 실제 PC가 아닌 Zscaler의 격리된 가상 브라우저에서 사이트를 실행(Isolate)합니다. 만약 사이트에 악성 코드가 있더라도 사용자 PC는 안전하게 보호됩니다.

- 위험 파일 유형 차단 (File Type Control): Unscannable File_Caution 정책은 샌드박스 검사와 별개로, PowerShell(.ps1), JavaScript(.js) 등 명백히 위험한 스크립트 파일의 다운로드를 즉시 차단(Block)하거나 사용자에게 강력한 경고(Caution)를 표시합니다.

- 브라우저 제어 (Browser Control): Browser Vulnerability Protection 설정은 사용자의 브라우저나 플러그인(Java, Flash 등)이 오래된 버전일 경우 이를 탐지합니다. Enable Checks & User Notification (월 1회 Monthly 검사)를 통해 사용자에게 업데이트를 권고하여 브라우저 취약점을 통한 공격을 예방합니다.

요약

성공적인 Zscaler 정책은 ZCC(클라이언트)가 모든 트래픽을 (Forwarding Profile) Zscaler 클라우드로 빠짐없이 전달하는 것에서 시작합니다. 이후 (SSL Inspection) 암호화된 트래픽을 투명하게 검사하고, 카카오톡 같은 (SSL Bypass) 필수 앱의 호환성을 보장하며, (URL Filtering) AI, 광고, 유해 사이트를 차단합니다. 마지막으로 (Sandbox, RBI, Browser Control) 고급 보안 기능을 통해 제로데이 위협과 취약점까지 방어하여 완벽한 보안과 생산성 향상을 동시에 달성합니다.

'* DevSecOps > Security' 카테고리의 다른 글

| [12월 컨퍼런스 회고] AWSKRUG, OWASP, Datadog으로 미리 보는 2025년: AI와 보안의 공존 (0) | 2025.12.17 |

|---|---|

| AI 시대, 당신의 ‘비서’가 ‘보안 구멍’이 되지 않도록: 기업을 위한 AI 서비스 보안 가이드 (0) | 2025.10.31 |

| AWS re:Inforce 2025: 클라우드 보안의 현재와 미래 🛡️ (0) | 2025.09.16 |

| Kandji로 macOS 완벽 마스터! 셋업부터 보안, 규정 준수까지 올인원 가이드 (0) | 2025.05.02 |