안녕하세요, Twodragon입니다.

지난 1주차에서 클라우드와 온프레미스의 차이, 그리고 보안 마인드셋을 장착했다면, 이번 2주차는 본격적인 "실전"입니다. ☁️

온라인 미팅에서 20분 집중 강의와 5분 휴식의 황금 루틴으로 진행된 이번 주차에서는, AWS 인프라의 뼈대가 되는 VPC, IAM부터 데이터 보안의 핵심 S3, 그리고 지능형 위협 탐지 GuardDuty까지 폭넓게 다루었습니다.

단순히 기능을 아는 것을 넘어, "금융보안원 클라우드 보안 기준"과 같은 실무 컴플라이언스를 만족하는 아키텍처는 무엇인지 고민해보는 시간이었습니다. 그 핵심 내용을 요약해 공유합니다.

🏗️ 1. 네트워크 보안의 시작점: VPC (Virtual Private Cloud)

- CIDR 블록: IP 주소 범위를 넉넉하게 설계하여 향후 확장에 대비해야 합니다.

- 서브넷 분리:

- Public Subnet: 외부와 통신이 필요한 로드 밸런서(ALB), Bastion Host 등 배치

- Private Subnet: 외부 접근이 차단되어야 하는 WAS, DB 등 핵심 자산 배치

- 보안 계층:

- 보안 그룹(Security Group): 인스턴스 단위의 방화벽 (Stateful)

- NACL: 서브넷 단위의 방화벽 (Stateless)

- Private Connectivity: 인터넷 구간을 타지 않고 AWS 서비스(S3, DynamoDB 등)와 통신하기 위해 VPC Endpoint를 적극 활용해야 합니다.

💡 보안 설계 Tip 트래픽 흐름을 제어하기 위해 MSR(More Specific Routing)을 활용하여 특정 트래픽을 보안 장비(Firewall)가 있는 존으로 강제 우회시키는 패턴도 실무에서 자주 사용됩니다.

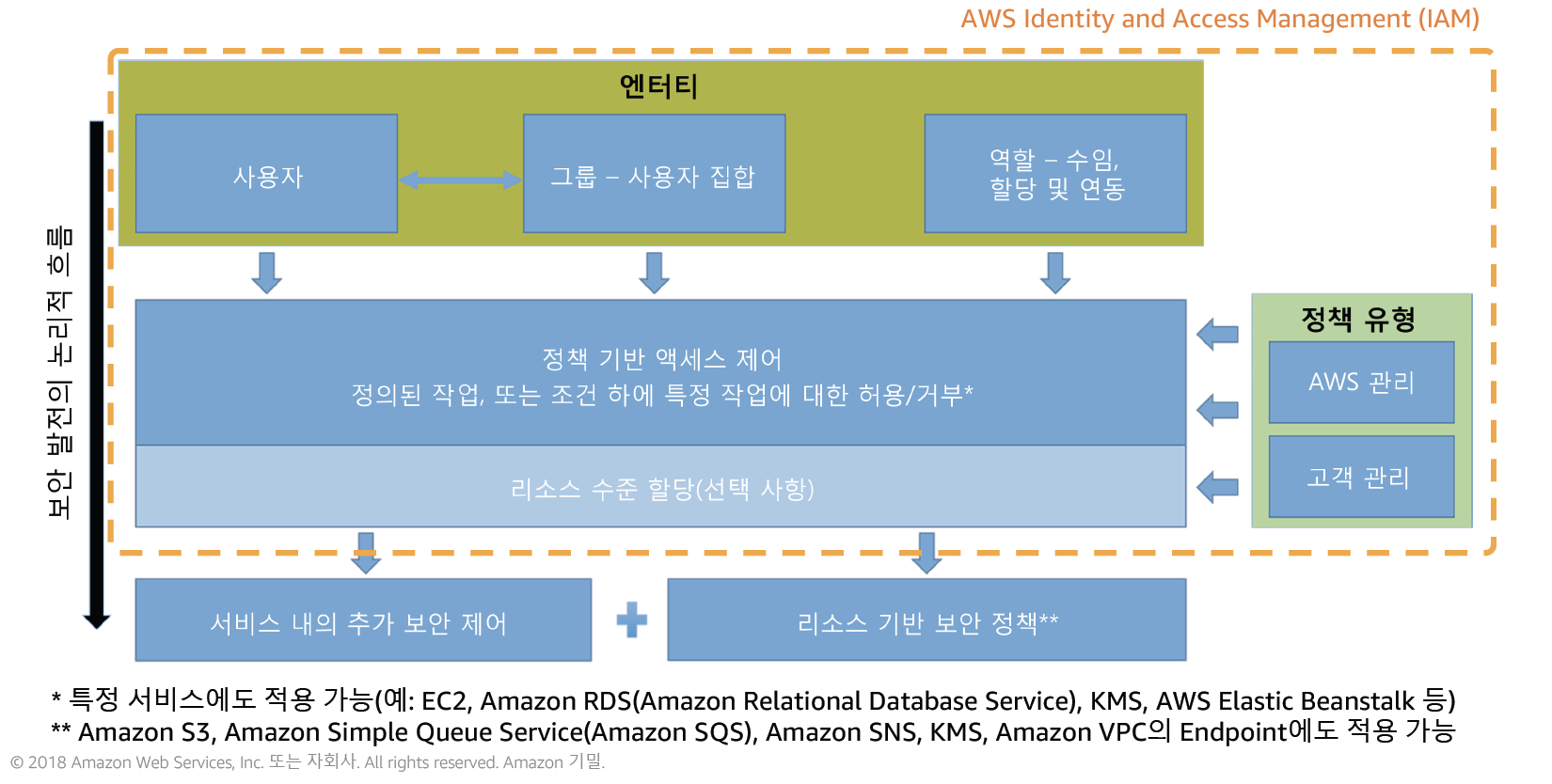

🔑 2. 권한 관리의 정석: IAM & Access Control

"누가(Who), 무엇을(What), 어디까지(Resource) 할 수 있는가?" IAM은 단순한 계정 관리가 아니라, AWS 리소스를 보호하는 가장 강력한 방패입니다.

- 평가 로직: 명시적 거부(Deny) > 명시적 허용(Allow) > 묵시적 거부(Default Deny)

- 최소 권한의 원칙: 필요한 권한만 부여하고, *(Asterisk) 사용을 지양합니다.

- MFA 필수: 루트 계정 및 주요 사용자에게 Multi-Factor Authentication은 선택이 아닌 필수입니다.

💻 3. 서버 접근의 패러다임 변화: EC2 & SSM

과거에는 서버에 접속하기 위해 22번 포트(SSH)를 열고, .pem 키 파일을 관리하느라 골머리를 앓았습니다. 하지만 이제는 SSM(Systems Manager) Session Manager가 표준입니다.

- No SSH Key: 키 분실이나 유출 걱정이 없습니다.

- No Inbound Port: 22번 포트를 0.0.0.0/0으로 열 필요가 없습니다. (보안성 급상승 🚀)

- Audit Log: 누가 언제 접속해서 어떤 명령어를 쳤는지 CloudWatch Logs와 S3에 기록됩니다.

- https://catalog.workshops.aws/general-immersionday/ko-KR/basic-modules/10-ec2

- 2024 금융보안원 AWS 가이드 : https://www.fsec.or.kr/bbs/detail?menuNo=222&bbsNo=11562

General Immersion Day - Basic

The content contained in the module is considered foundational, 100 level labs covering AWS core services.

catalog.workshops.aws

금융보안원

금융분야 상용 클라우드서비스 보안 관리 참고서 클라우드대응부 2024-10-21

www.fsec.or.kr

🛠️ 실습 포인트 IAM 역할을 EC2에 부여하여, 키 파일 없이 웹 콘솔에서 클릭 한 번으로 안전하게 쉘에 접근하는 환경을 직접 구축해 보았습니다.

📦 4. 데이터 보안의 최전선: Amazon S3

S3는 가장 많이 쓰이는 만큼, 가장 많은 보안 사고가 발생하는 곳이기도 합니다. (데이터 유출 사고의 단골 손님이죠 🥲)

- Block Public Access: 퍼블릭 액세스 차단 설정을 'On'으로 유지하는 것이 기본값입니다.

- 암호화 (Encryption):

- In-Transit: TLS(HTTPS)를 통해 전송 구간 암호화

- At-Rest: SSE-S3 또는 SSE-KMS(고객 관리형 키)를 사용하여 저장 구간 암호화

- 버전 관리 & 객체 잠금: 랜섬웨어나 실수로 인한 삭제를 방지하기 위해 Versioning과 Object Lock을 활성화합니다.

🛡️ 5. 지능형 위협 탐지: Amazon GuardDuty

방어막을 아무리 잘 세워도 뚫릴 수 있습니다. 그래서 "탐지(Detection)"가 중요합니다. Amazon GuardDuty는 머신러닝 기반으로 AWS 계정 내의 이상 징후를 찾아냅니다.

- 분석 데이터: CloudTrail(API 로그), VPC Flow Logs(네트워크 트래픽), DNS Logs

- 탐지 사례:

- 평소와 다른 리전에서의 API 호출

- EC2 인스턴스가 코인 채굴(Cryptocurrency Mining) 사이트와 통신

- 악성 IP에서의 접근 시도

🏰 6. 거버넌스와 자동화: Control Tower & AWS Identity Center

계정이 많아질수록 관리는 복잡해집니다. 이를 해결하기 위해 AWS Control Tower와 AWS Identity Center, SSO(Single Sign-On))를 활용합니다.

- Landing Zone: 모범 사례(Best Practice)에 기반한 다중 계정 환경을 자동으로 구축합니다.

- SCP (Service Control Policy): 조직(OU) 단위로 "절대 하면 안 되는 행동"(예: CloudTrail 끄기)을 강제로 금지합니다.

- AWS Identity Center: 한 번의 로그인으로 여러 AWS 계정에 접근하며, CLI 환경에서도 안전하게 자격 증명을 사용할 수 있습니다

- https://github.com/awskrug/security-group/blob/main/assets/files/AWSKRUG_2025_11_Start_your_secure_cloud_journey_with_AWS_Control_Tower.pdf.

security-group/assets/files/AWSKRUG_2025_11_Start_your_secure_cloud_journey_with_AWS_Control_Tower.pdf at main · awskrug/securi

Contribute to awskrug/security-group development by creating an account on GitHub.

github.com

Tip: 협업 도구 자동화 DevSecOps의 속도를 높이기 위해 Jira와 Slack을 연동하여 보안 알림을 실시간으로 받고 처리하는 워크플로우도 함께 소개했습니다.

🔚 마무리하며

"보안은 선택이 아닌 전제(Pre-requisite)입니다."

이번 2주차 강의를 통해 단순히 AWS 서비스를 띄우는 것을 넘어, "어떻게 안전하게 설계할 것인가"에 대한 기준을 잡으셨기를 바랍니다.

다음 주에는 이러한 아키텍처 위에서 더욱 깊이 있는 자동화, 침해 대응, 그리고 정책 설계로 확장해 나갈 예정입니다. 배운 내용을 복습하며 실무에 바로 적용해 보시길 권장합니다!

질문은 언제나 환영입니다. 8기 여러분, 다음 주에 만나요! 👋

📚 [참고 자료 & 더 읽어보기]

- 금융보안원 클라우드 보안 가이드: [2024 금융분야 상용 클라우드서비스 보안 관리 참고서]

- AWS SSO CLI Plugin: GitHub Link

- 7기 2주차 이론 : https://twodragon.tistory.com/672

- Jira & Slack 연동 가이드: 블로그 링크

ohmyzsh/plugins/aws at master · ohmyzsh/ohmyzsh

🙃 A delightful community-driven (with 2,400+ contributors) framework for managing your zsh configuration. Includes 300+ optional plugins (rails, git, macOS, hub, docker, homebrew, node, php, pyth...

github.com

클라우드 시큐리티 7기 2주차 AWS 아키텍처와 보안 이론☁️

안녕하세요, Twodragon입니다.7기 2주차 강의를 시작하며, 클라우드 보안의 기초와 심화 주제를 다루는 커리큘럼을 아래와 같이 소개드립니다. 이번 강의는 Gather Town에서 진행되며, 20분 강의 + 5분

twodragon.tistory.com

'* Twodragon > 보안 강의 (Course)' 카테고리의 다른 글

| 🚀 클라우드 시큐리티 8기 4주차: 통합 보안 취약점 점검 및 ISMS-P 인증 대응 실무 (0) | 2025.12.19 |

|---|---|

| 🚀 클라우드 시큐리티 8기 3주차: AWS FinOps 아키텍처부터 ISMS-P 보안 감사까지 완벽 공략! (0) | 2025.12.12 |

| 🚀 클라우드 시큐리티 8기 1주차: 인프라의 본질부터 보안의 미래까지 (0) | 2025.11.26 |

| 클라우드 시큐리티 8기 OT 안내: DevSecOps부터 FinOps까지, 실무형 인재로 도약하라! 🚀 (0) | 2025.11.21 |