2025년 정보보안기사 필기 시험 및 기출문제 - 1

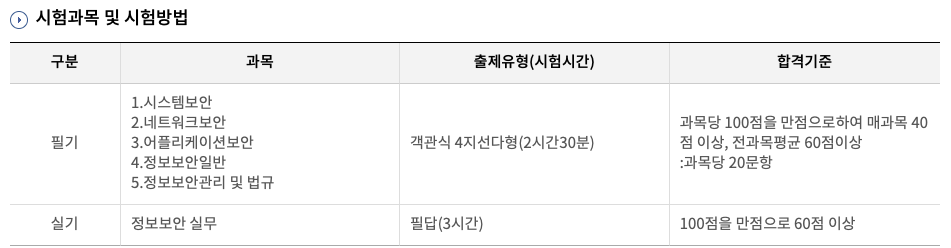

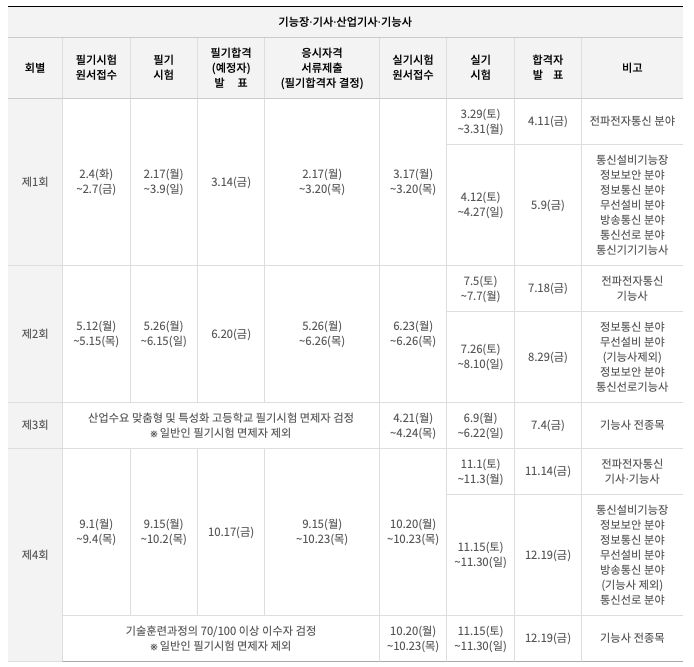

정보보안기사 시험과목 및 시험 방법, 시험 일정

문제: 다음 중 IPSec 트랜스포트 모드(Transport Mode) 에 대한 설명으로 올바르지 않은 것은 무엇인가요?

- IPSec 트랜스포트 모드는 주로 호스트 간(End-to-End) 통신에서 사용된다.

- 트랜스포트 모드에서는 전송되는 데이터의 페이로드만 암호화하거나 인증한다.

- IP 헤더는 트랜스포트 모드에서 변경되며, 헤더에 대한 암호화가 이루어진다.

- 트랜스포트 모드는 데이터의 기밀성 및 무결성을 보장하기 위해 사용된다.

정답: 3. IP 헤더는 트랜스포트 모드에서 변경되지 않으며, 페이로드만 암호화하거나 인증된다.

문제: IPSec 통신에서 가장 패킷 크기가 큰 것은 무엇인가요?

- 터널링 ESP (Encapsulating Security Payload)

- 터널링 AH (Authentication Header)

- TCP ESP (Transmission Control Protocol + Encapsulating Security Payload)

- TCP AH (Transmission Control Protocol + Authentication Header)

정답: 1. 터널링 ESP (Encapsulating Security Payload)

설명: 터널링 모드에서 ESP는 전체 IP 패킷을 암호화하고 새로운 IP 헤더를 추가하기 때문에 패킷 크기가 가장 커집니다.

문제: 다음 중 ARP 리다이렉션에 대한 설명으로 올바른 것은 무엇인가요?

- ARP 리다이렉션은 네트워크에서 특정 IP 주소에 대해 올바른 MAC 주소를 알려주는 과정이다.

- ARP 리다이렉션은 주로 공격자가 네트워크 트래픽을 가로채기 위해 사용하는 기법이다.

- ARP 리다이렉션은 네트워크 디바이스가 다른 디바이스의 MAC 주소를 알려주기 위한 프로세스에서 발생한다.

- ARP 리다이렉션은 ARP 스푸핑을 차단하는 역할을 한다.

정답: 3. ARP 리다이렉션은 네트워크 디바이스가 다른 디바이스의 MAC 주소를 알려주기 위한 프로세스에서 발생한다. 설명: ARP 리다이렉션은 네트워크 장치가 다른 장치의 MAC 주소를 알려주는 정상적인 ARP 통신의 일부로 발생할 수 있습니다.

ARP 스푸핑과 ARP 리다이렉션의 차이점

- ARP 스푸핑 (ARP Spoofing): 공격자가 네트워크에서 다른 장치의 MAC 주소를 위조하여 ARP 응답을 보내는 공격입니다. 이로 인해 네트워크에서 공격자가 자신의 장치를 다른 장치처럼 보이게 하여 트래픽을 가로채거나, 서비스 거부(DoS) 등의 공격을 시도할 수 있습니다.

2. ARP 리다이렉션 (ARP Redirection): 네트워크 장치가 특정 IP 주소에 대해 올바른 MAC 주소를 알려주는 정상적인 ARP 동작입니다. 이를 통해 네트워크에서 IP 주소에 해당하는 MAC 주소를 정확하게 매핑하고, 올바른 경로로 패킷을 전달할 수 있게 합니다. ARP 리다이렉션은 네트워크의 정상적인 흐름에서 발생하며 공격적인 의도는 없습니다.

문제: 다음 중 SSH와 HTTPS의 공통된 특성에 대한 설명으로 올바른 것은 무엇인가요?

- SSH와 HTTPS는 모두 암호화된 통신을 제공하지만, FTP와의 연결에 사용되는 것은 포트 포워딩 기능 덕분이다.

- SSH는 암호화된 통신을 제공하지만, HTTPS는 암호화되지 않은 평문 통신이다.

- SSH와 HTTPS 모두 암호화된 통신을 제공하지만, FTP와의 연결에서 포트 포워딩이 필요하지 않다.

- HTTPS는 암호화된 통신을 제공하지만, SSH는 이를 지원하지 않는다.

정답: 1. SSH와 HTTPS는 모두 암호화된 통신을 제공하지만, FTP와의 연결에 사용되는 것은 포트 포워딩 기능 덕분이다.

설명: SSH는 안전한 연결을 제공하며, 포트 포워딩 기능을 이용하여 FTP와 같은 다른 프로토콜을 암호화된 채널을 통해 안전하게 사용할 수 있습니다. HTTPS도 웹 통신을 암호화하여 안전한 데이터를 전송합니다.

문제: 다음 중 Kali Linux에 기본으로 제공되는 보안 도구들 중 Proxy 도구에 해당하는 것은 무엇인가요?

- Hydra

- John the Ripper

- Metasploit

- Burp Suite

정답: 4. Burp Suite, 설명: Burp Suite는 웹 애플리케이션 보안 테스트를 위한 Proxy 도구로, HTTP/HTTPS 요청을 가로채고 수정하는 기능을 제공합니다. ProxyChains도 Proxy 도구지만, 주어진 선택지에서 Burp Suite가 주요 Proxy 도구로 언급됩니다.

문제: 다음 중 FTP 관련 System Log에서 올바르게 사용되는 로그 파일은 무엇인가요?

- utmp

- wtmp

- xferlog

- lastlog

정답: 3. xferlog, 설명: xferlog는 FTP 서버의 전송 로그 파일로, FTP 서버를 통한 파일 전송 내역(파일 업로드/다운로드 등)을 기록합니다. utmp는 현재 시스템에 로그인한 사용자 정보를 기록하는 파일이며, wtmp는 시스템의 로그인 및 로그아웃 기록을 유지합니다. lastlog는 마지막 로그인 정보를 기록합니다. 이들은 FTP 로그와는 관련이 없습니다.

문제: Kali Linux에서 데이터베이스 구조를 분석하고 SQL 인젝션 취약점을 테스트할 수 있는 도구는 무엇인가요?

- Nmap

- SQLMap

- Hydra

- Metasploit

정답: 2. SQLMap

설명: SQLMap은 SQL 인젝션 취약점을 자동으로 탐지하고 공격하는 도구로, 데이터베이스의 구조를 분석하고 SQL 인젝션 취약점이 있는 웹 애플리케이션을 테스트하는 데 사용됩니다. 이 도구는 Kali Linux에서 기본으로 제공되며, 다양한 데이터베이스에 대해 지원을 제공합니다.

문제: 다음 중 Nmap 명령어의 사용법에 대한 설명으로 올바른 것은 무엇인가요?

- nmap -sS -T 4 <타겟>: TCP SYN 스캔을 사용하여 빠르고 정밀한 포트 스캔을 수행한다.

- nmap -sF -T 4 <타겟>: TCP FIN 스캔을 사용하여 방화벽을 우회하는 포트 스캔을 수행한다.

- nmap -sS -T 0 <타겟>: TCP SYN 스캔을 사용하여 가장 느리고 신뢰할 수 없는 포트 스캔을 수행한다.

- nmap -sF -T 0 <타겟>: TCP FIN 스캔을 사용하여 가장 느리고 신뢰할 수 없는 포트 스캔을 수행한다.

정답: 1. nmap -sS -T 4 <타겟>: TCP SYN 스캔을 사용하여 빠르고 정밀한 포트 스캔을 수행한다.

해설:

- -sS는 TCP SYN 스캔을 의미합니다. 이 방식은 빠르고 효율적으로 포트를 탐지할 수 있으며, 네트워크 방어 시스템을 우회하는 데 유용합니다.

- -T 4는 타임아웃 설정을 의미하며, 4는 일반적으로 빠른 속도의 스캔을 의미합니다.

두 번째 명령어인 nmap -sF -T 4 <타겟>에서 -sF는 TCP FIN 스캔을 의미하며, 이는 방화벽을 우회하려는 용도로 사용할 수 있는 스캔입니다. -T 4는 역시 빠르게 실행되는 스캔을 의미합니다.

- --disable-arp-ping: ARP Ping을 비활성화하여 네트워크 내에서 활성화된 IP를 확인하지 않고 스캔을 진행하도록 설정합니다. 이 옵션은 스캔을 보다 은밀하게 하고, 스캔 대상 네트워크에서 ARP 요청을 보내지 않으므로 스캔의 탐지 위험을 줄입니다.

문제: 다음 중 DRDoS (Distributed Reflection Denial of Service) 공격에 대한 설명으로 올바른 것은 무엇인가요?

- DRDoS 공격은 공격자가 대상 시스템을 직접 공격하는 방식으로, 공격자는 자신의 MAC 주소를 위조하여 피해자의 시스템을 공격하는 방법을 사용한다.

- DRDoS 공격은 여러 대의 악성 에이전트를 통해 분산된 공격을 실행하며, 각 에이전트는 공격 대상 시스템에 대한 직접적인 요청을 보낸다.

- DRDoS 공격은 반사(Reflection) 메커니즘을 이용하여 공격자의 IP 주소를 숨기고, 대상을 공격하기 위해 다른 시스템들을 악용하는 공격 방식이다.

- DRDoS 공격은 주로 비트코인 마이닝을 위한 공격이며, 네트워크 대역폭을 소모시키는 방식으로 작동한다.

정답: 3. DRDoS 공격은 반사(Reflection) 메커니즘을 이용하여 공격자의 IP 주소를 숨기고, 대상을 공격하기 위해 다른 시스템들을 악용하는 공격 방식이다.

해설:

- DRDoS (Distributed Reflection Denial of Service) 공격은 공격자가 다른 시스템들을 악용하여 목표 시스템에 대한 서비스 거부(DoS) 공격을 실행하는 방식입니다. 공격자는 자신의 실제 IP 주소를 숨기기 위해 반사(Reflection) 메커니즘을 사용하고, 서버나 시스템을 이용해 대상으로 대량의 트래픽을 보내는 형태로 발생합니다.

- 공격자는 MAC 주소를 위조하는 방식이 아니라, IP 주소를 위조하여 반사 시스템에 요청을 보내고, 이 시스템들이 트래픽을 목표 시스템으로 되돌려 보내도록 유도합니다.

- Agent 기반 DDoS(Distributed Denial of Service) 공격은 여러 대의 악성 에이전트들이 협력하여 공격하는 방식으로, DRDoS와는 다르게 공격 대상에 대한 직접적인 요청을 보냅니다.

문제: 다음 중 스니핑(Sniffing) 탐지 방법으로 올바른 것은 무엇인가요?

- 패킷 미러링을 이용하여 네트워크 트래픽을 모니터링한다.

- SSH와 HTTPS를 이용하여 암호화된 통신을 수행한다.

- 스니핑 공격을 탐지하는 가장 효과적인 방법은 네트워크에서 모든 데이터를 평문으로 전송하는 것이다.

- 스니핑 탐지를 위해 IP 주소 기반 필터링을 사용하는 것이 가장 좋다.

정답: 1. 패킷 미러링을 이용하여 네트워크 트래픽을 모니터링한다.

해설:

- 패킷 미러링(Packet Mirroring)은 네트워크 트래픽을 실시간으로 모니터링하고 분석할 수 있는 방법입니다. 이 방법을 통해 네트워크에서 발생하는 모든 패킷을 복제하여 분석하는 도구(예: IDS/IPS, Wireshark)를 사용하여 스니핑 공격을 탐지할 수 있습니다.

- SSH와 HTTPS는 암호화된 통신을 제공하여 스니핑 공격을 방지하는 데 효과적이지만, 탐지 방법이 아니라 보안 방어 방식입니다. 따라서 암호화된 통신을 이용한다고 해서 스니핑 공격을 탐지하는 방법은 아닙니다.

- 평문 전송은 스니핑 공격에 취약하게 만듭니다. 따라서 평문 전송을 피하고, 암호화된 통신을 사용하는 것이 보안상 바람직합니다.

- IP 주소 기반 필터링은 스니핑 탐지와 관련이 없으며, 네트워크 보안의 일환으로 사용될 수 있지만 스니핑 탐지 방법으로는 적합하지 않습니다.

문제: 다음 중 ISO 27001 (2022), ISO 27002, ISO 27005의 역할과 관계를 올바르게 설명한 것은 무엇인가요?

- ISO 27001 (2022)은 정보보호관리체계(ISMS)의 수립, 운영, 유지, 개선을 위한 요구사항을 정의하며(최신 버전에서는 클라우드 등 추가 요구사항 포함), ISO 27002는 이를 구현하기 위한 베스트 프랙티스 가이드라인을 제공하고, ISO 27005는 정보보호 위험 관리체계에 관한 지침을 제시한다.

- ISO 27001 (2022)은 위험 관리에 관한 지침을 제공하고, ISO 27002는 ISMS 요구사항을 정의하며, ISO 27005는 클라우드 보안에 초점을 맞춘다.

- ISO 27001 (2022)은 클라우드 보안 및 위험 관리에만 초점을 맞추며, ISO 27002는 정보보호 통제의 운영 방안을, ISO 27005는 정보보호관리체계의 베스트 프랙티스를 제공한다.

- ISO 27001 (2022)은 ISMS의 운영 절차를 상세하게 설명하고, ISO 27002는 네트워크 보안을 위한 기술적 제어만 다루며, ISO 27005는 사고 대응 계획에 대한 지침을 제공한다.

정답: 1

해설: ISO 27001 (2022)은 정보보호관리체계(ISMS)의 설계, 구축, 운영, 유지, 개선에 필요한 요구사항을 규정한 표준입니다. 2013년 이후 개정된 2022 버전에서는 클라우드 등 최신 기술 환경에 대응하기 위한 요구사항이 추가되었습니다.

ISO 27002는 ISO 27001의 구현을 지원하기 위한 베스트 프랙티스 가이드로, 정보보호 통제와 관련된 구체적인 실행 지침을 제공합니다.

ISO 27005는 정보보호 위험 관리에 중점을 둔 표준으로, 위험 식별, 평가, 처리 및 모니터링에 관한 체계적인 접근법을 제시합니다.

따라서 ISO 27001은 전반적인 관리체계의 요구사항을, ISO 27002는 이를 실천하기 위한 가이드라인을, ISO 27005는 위험 관리 측면의 지침을 제공하여 상호 보완적인 역할을 수행합니다.

문제: 다음 중 TCP X-Mas Scan 공격을 효과적으로 차단하기 위한 방법으로 올바른 것은 무엇인가요?

1. 방화벽에서 TCP 패킷의 FIN, URG, PSH 플래그가 동시에 설정된 패킷을 차단하는 규칙을 추가한다.

2. 모든 TCP 연결에 대해 패킷을 로그로 기록하여 나중에 분석한다.

3. 네트워크 트래픽 중 SSH와 HTTPS 프로토콜만 허용하도록 설정한다.

4. ICMP 패킷을 차단하여 포트 스캔 공격을 방지한다.

정답: 1

해설: TCP X-Mas Scan은 FIN, URG, PSH 플래그가 동시에 설정된 비정상적인 TCP 패킷을 전송하여 대상 시스템의 포트 상태를 파악하려는 스캔 기법입니다. 이러한 스캔은 정상적인 통신에서는 사용되지 않는 플래그 조합을 이용하기 때문에, 방화벽에서 해당 플래그 조합이 포함된 패킷을 차단하는 규칙(예: iptables에서 "--tcp-flags FIN,PSH,URG FIN,PSH,URG -j DROP" 규칙 설정)을 추가하면 효과적으로 차단할 수 있습니다.

나머지 선택지는 스니핑 탐지나 특정 프로토콜 제한 등 다른 보안 목적에 적합하지만, TCP X-Mas Scan을 직접적으로 차단하는 방법은 아닙니다.

문제: n명의 사용자가 안전한 통신을 위해 각 사용자에게 공개키와 개인키 쌍이 배포되며, 사용자 간 통신에는 대칭키 암호화가 사용될 때, 전체 공개키 수와 대칭키 수는 각각 얼마인가요?

- 공개키: 2n, 대칭키: n(n-1)/2

- 공개키: n, 대칭키: n(n-1)/2

- 공개키: 2n, 대칭키: n²

- 공개키: n, 대칭키: 2n

정답: 1

해설:

각 사용자는 공개키와 개인키의 쌍을 보유하므로, n명의 사용자에게는 총 2n개의 키가 필요합니다. 반면, 대칭키 암호화 방식은 통신하는 사용자 쌍마다 별도의 대칭키가 필요합니다. n명 중 2명을 선택하는 경우의 수는 조합 공식에 따라 n(n-1)/2가 됩니다. 따라서 n명의 사용자 간 통신에 필요한 대칭키 수는 n(n-1)/2개입니다.

문제: 다음 지문에서 설명하고 있는 Windows 시스템의 보안 구성요소는 무엇인가요?

"이 구성요소는 시스템 내에 내장된 별도의 하드웨어 모듈로, 암호화 키와 인증서를 안전하게 저장하며 부팅 시 시스템 무결성 검증과 드라이브 암호화(BitLocker) 기능을 지원하여 전반적인 보안 수준을 향상시킵니다."

A. LSA (Local Security Authority)

B. SAM (Security Account Manager)

C. TPM (Trusted Platform Module)

D. SRM (Security Reference Module)

정답: C. TPM (Trusted Platform Module)

해설: TPM은 Windows 시스템에 내장된 하드웨어 기반 보안 모듈로, 암호화 키와 인증서를 안전하게 저장하여 부팅 시 시스템 무결성 검증 및 드라이브 암호화(BitLocker) 등의 보안 기능을 지원합니다. 반면, LSA와 SAM은 소프트웨어 기반 구성요소로 각각 보안 정책 적용과 사용자 계정 정보 관리를 담당하며, SRM은 Windows에서 사용되는 표준 구성요소가 아닙니다. 따라서 위 지문에 해당하는 보안 구성요소는 TPM입니다.

문제: Windows 시스템에서 사용자 계정 및 패스워드를 보관하는 역할을 수행하는 구성요소는 무엇인가요?

A. SAM (Security Account Manager) – 계정 정보(해시값 및 그룹 정보)를 저장·관리함

B. SRM (Security Reference Manager) – 사용자별 고유 SID 부여 및 권한 관리

C. LSA (Local Security Authority) – 계정 검사 및 감사 기록 관리

D. Autologon – 자동 로그인을 위한 대체 인증 방식

정답: A

해설: SAM은 Windows 시스템에서 사용자 계정과 패스워드의 해시값, 그룹 정보 등 계정 관련 데이터를 저장·관리하는 데이터베이스 역할을 수행합니다. SRM과 LSA는 각각 사용자 SID 부여/권한 관리와 계정 검사, 감사 기록 역할을 하지만 직접적인 계정·패스워드 저장 기능은 SAM에 해당합니다.

문제 : Windows에서 자동 로그인을 구현할 때 사용되는 대체 증명 방식은 무엇인가요?

A. Autologon

B. SAM

C. LSA

D. SRM

정답: A

해설: Autologon은 Windows에서 사용자가 별도의 로그인 절차 없이 자동으로 인증을 받고 시스템에 접속할 수 있도록 하는 기능입니다. 나머지 옵션들은 계정 정보 관리나 보안 감사와 관련된 구성요소입니다.

문제 : 다음 중 루트킷(RootKit)의 특징으로 올바른 설명은 무엇인가요?

A. 시스템에 침투한 후 자신이 남긴 흔적(로그파일, 프로세스, 네트워크 정보 등)을 은폐하고 수정한다.

B. 사용자 계정과 패스워드를 안전하게 저장한다.

C. 시스템 자동 로그인을 지원하여 보안을 강화한다.

D. 네트워크 트래픽을 암호화하여 외부 공격을 방지한다.

정답: A

해설: 루트킷은 공격자가 시스템에 침투한 후 자신의 존재를 감추기 위해 시스템 로그, 파일, 프로세스, 레지스트리, 네트워크 정보 등 여러 흔적을 은폐·수정하는 도구입니다. 다른 선택지는 루트킷의 기능과 무관합니다.

문제 : 다음 중 Kali Linux에 대한 설명으로 틀린 것은 무엇인가요?

A. Debian 기반

B. 오픈 소스 보안 테스트 배포판

C. 데미안 기반

D. 다양한 해킹 도구를 기본 탑재함

정답: C

해설: Kali Linux는 Debian 기반의 오픈 소스 보안 테스트용 배포판으로, 다양한 해킹 및 보안 도구가 기본으로 제공됩니다. “데미안 기반”은 오타이며, 올바른 표현은 “Debian 기반”입니다.

문제 : SETUID 권한이 부여된 파일을 검색할 때, find 명령어에서 사용되는 퍼미션 값은 무엇인가요?

A. 4000

B. 2000

C. 06000

D. 1000

정답: A

해설: SETUID 권한은 파일의 실행 시 소유자의 권한을 임시로 부여하는 기능으로, 퍼미션 비트 4000을 사용합니다. find 명령어에서 “-perm 4000” 옵션을 사용하면 SETUID 권한이 설정된 파일을 검색할 수 있습니다.

문제 : umask가 002로 설정되어 있을 때, 새로 생성되는 일반 파일의 기본 권한은 얼마인가요?

A. 664

B. 666

C. 600

D. 644

정답: A

해설: 일반 파일은 기본적으로 666 권한(읽기 및 쓰기 권한)을 가지며, umask 002를 적용하면 666 – 002 = 664가 됩니다. 즉, 파일 소유자는 읽기·쓰기, 그룹은 읽기·쓰기, 그 외 사용자에게는 읽기 권한이 부여됩니다.

문제 : 스푸핑(공격) 감염 여부를 확인하기 위해 존재하지 않는 IP 주소로 통신 시도하는 방법으로 올바른 것은 무엇인가요?

A. ping 명령어를 이용하여 응답 여부 확인

B. arping 명령어를 이용하여 ARP 요청 전송

C. hping3를 사용하여 TCP SYN 요청 전송

D. nslookup을 통해 DNS 요청 전송

정답: A

해설: 스푸핑 감염 여부 확인 시, 존재하지 않는 IP 주소에 대해 ping을 시도하여 응답이 있는지 확인하는 방법이 사용됩니다. 다른 방법들은 각각 ARP, TCP, DNS 프로토콜을 이용한 것으로, 존재하지 않는 IP에 대한 기본적인 네트워크 접속 테스트에는 ping 명령어가 적합합니다.

문제 : IDS(침입 탐지 시스템)의 탐지 기법에 포함되지 않는 항목은 무엇인가요?

A. 서명 기반(Signature-based) 탐지

B. 행위 기반(Behavior-based) 탐지

C. 이상 탐지(Anomaly-based)

D. 암호화 기반(Encryption-based) 탐지

정답: D

해설: IDS는 주로 서명 기반, 행위 기반, 이상 탐지 기법을 사용하여 네트워크나 시스템 내 비정상적인 활동을 탐지합니다. 암호화 기반 탐지는 IDS의 일반적인 탐지 기법에 해당하지 않습니다.

문제 : 다음 중 스푸핑 공격의 종류에 해당하지 않는 것은 무엇인가요?

A. ARP 스푸핑

B. DNS 스푸핑

C. IP 스푸핑

D. UDP 스푸핑

정답: D

해설:

ARP, DNS, IP 스푸핑은 각각 ARP 프로토콜, DNS 응답, IP 패킷의 위조를 통해 공격하는 기법입니다. 반면, UDP 스푸핑은 일반적으로 스푸핑 공격의 대표적 유형으로 분류되지 않습니다.

문제 : SNMP에서 기본적으로 송신자(트랩 전송 등) 지정 시 사용하는 전송 프로토콜은 무엇인가요?

A. UDP

B. TCP

C. TLS

D. DTLS

정답: A

해설: SNMP는 기본적으로 UDP를 사용하여 빠른 전송과 낮은 오버헤드의 이점을 살립니다. SNMPv3에서는 보안을 위해 TLS/DTLS를 선택적으로 사용할 수 있지만, 기본 송신 프로토콜은 UDP입니다.

문제 (네트워크 보안 – 스푸핑 공격) : 다음 중 네트워크 스푸핑 공격의 특징으로 올바르지 않은 것은 무엇인가요?

- 스푸핑 공격은 네트워크 트래픽을 가로채어 송신자의 IP 주소를 위조할 수 있다.

- ARP 스푸핑은 내부 네트워크에서 주로 발생하며, 피해자의 ARP 테이블을 조작한다.

- DNS 스푸핑은 DNS 응답을 변조하여 사용자를 악의적인 사이트로 유도한다.

- 스푸핑 공격은 암호화된 통신 채널에서 쉽게 발생한다.

정답: 4

해설: 암호화된 통신 채널에서는 데이터가 암호화되어 전송되므로, 스푸핑 공격이 발생하기 어렵습니다. 나머지 옵션들은 스푸핑 공격의 전형적인 특징을 설명하고 있습니다.

문제 (어플리케이션 보안 – 인증과 인가) : 다음 중 어플리케이션 보안 분야에서 '인증(Authentication)'과 '인가(Authorization)'의 차이를 올바르게 설명한 것은 무엇인가요?

- 인증은 사용자의 신원을 확인하는 과정이며, 인가는 사용자가 특정 자원에 접근할 권한이 있는지를 결정하는 과정이다.

- 인증은 사용자의 권한을 확인하는 과정이며, 인가는 사용자의 신원을 검증하는 과정이다.

- 인증과 인가는 동일한 개념으로, 사용자의 신원과 권한을 동시에 확인하는 과정이다.

- 인증은 암호화를 통해 데이터를 보호하는 과정이며, 인가는 네트워크 트래픽을 감시하는 과정이다.

정답: 1

해설: 인증(Authentication)은 사용자가 누구인지를 확인하는 과정이고, 인가(Authorization)는 확인된 사용자가 어떤 자원에 접근할 수 있는지를 결정하는 과정입니다. 이 두 개념은 보안 체계에서 서로 다른 역할을 수행하므로 올바른 이해가 필요합니다.

문제 (법규와 일반) : 다음 중 정보보호 관련 법규와 일반 영역 문제에 대해 올바르게 설명한 것은 무엇인가요?

- 정보보호법, 개인정보 보호법, 전자거래법 등 기본적인 법규와 사회문화 관련 내용이 객관식 문제로 출제된다.

- 법규와 일반 문제는 주로 기술적 계산 문제와 실무 적용 사례가 중심이다.

- 법규와 일반 문제는 고급 학술 논문 수준의 주관식 문제로 출제된다.

- 법규와 일반 문제는 보안 용어에 대한 단순 정의만을 묻는 문제가 출제된다.

정답: 1

해설: 법규와 일반 영역에서는 정보보호 관련 기본 법규(정보보호법, 개인정보 보호법, 전자거래법 등)와 사회문화적 내용이 객관식 문제 형식으로 출제되는 경우가 많습니다. 보안 용어에 대한 기본 지식만 있으면 문제를 풀 수 있는 경우가 많아, 상대적으로 쉽게 느껴지는 영역입니다.

추가 설명: 네트워크 보안 영역에서는 DOS, 스푸핑 등 공격 기법에 관한 문제가 많이 출제되며, 평소 강의를 통해 용어는 익숙해도 구체적인 메커니즘을 복습할 필요가 있습니다. 어플리케이션 보안 분야는 인증, 인가 등 핵심 용어에 대한 구체적인 내용을 정확히 이해하는 것이 중요하며, 법규와 일반 영역은 기본 용어와 개념만 알고 있어도 답이 보이는 경우가 많습니다. 다양한 주제에 고루 대비하여 학습하는 것이 합격에 유리합니다.

문제 : 내부 네트워크와 외부 네트워크 사이에 DMZ를 두는 구조는 무엇으로 분류되는가?

A. 스크린드 서브넷 구조

B. 다중 인터페이스 구조

C. 프록시 서브넷 구조

D. 리버스 프록시 구조

정답: A

해설: 내부 네트워크와 외부 네트워크 사이에 DMZ(Demilitarized Zone)를 두는 구조는 "스크린드 서브넷 구조"라고 불립니다. 이 구조에서는 DMZ에 위치한 서버들이 외부와 내부 네트워크를 분리하는 역할을 하여 보안을 강화합니다.

문제 : 라우터에서 SNMP 커뮤니티 문자열을 설정하는 올바른 방법은 무엇인가?

A. Router> enable → Router# configure terminal → Router(config)# snmp-server community "community string" ro/rw

B. Router> config → Router(config)# snmp-server set community "community string" ro/rw

C. Router> enable → Router# snmp community "community string" → Router# write memory

D. Router> config terminal → Router(config)# snmp community "community string" → Router(config)# commit

정답: A

해설: SNMP 커뮤니티 문자열 설정은 라우터의 전역 구성 모드에서 이루어지며, "snmp-server community" 명령어를 사용합니다. 옵션 A는 enable 모드로 전환한 후, configure terminal 모드에서 올바른 명령어 구문(예: ro 또는 rw 옵션 포함)을 사용하여 설정하는 방법을 보여줍니다.

문제 : 다음 중 공격 기법을 분류한 설명에서 각 범주에 해당하는 공격 유형이 올바르게 매칭된 것은 무엇인가?

A. DDOS – Land attack, Ping of Death, Tear Drop, DrDos, Flooding

B. 변조 – IP Spoofing, ARP Spoofing

C. 정보획득 – Sniffing

정답: 모든 보기 항목이 올바른 분류에 해당한다.

해설: 공격 기법은 여러 유형으로 분류될 수 있습니다.

- DDOS(Distributed Denial of Service) 공격에는 Land attack, Ping of Death, Tear Drop, DrDos, Flooding 등이 포함되어 네트워크 자원을 고갈시키려는 의도가 있습니다.

- 변조 공격은 IP Spoofing이나 ARP Spoofing과 같이 패킷의 출발지 주소 등을 위조하여 공격하는 기법입니다.

- 정보획득 공격은 Sniffing과 같이 네트워크 트래픽을 감청하여 민감한 정보를 수집하는 방식입니다.

문제 : 입력값을 조작하여 원래 의도한 쿼리 외의 명령을 실행시키는 공격 기법은 무엇인가?

A. 버퍼 오버플로우

B. 크로스사이트 스크립팅(XSS)

C. SQL 인젝션

D. CSRF

정답: C

해설: SQL 인젝션은 웹 애플리케이션의 입력값을 조작하여 데이터베이스 쿼리에 의도하지 않은 명령을 삽입하는 공격 기법입니다. 이를 통해 공격자는 데이터베이스의 정보 노출이나 조작 등의 추가 공격을 수행할 수 있습니다.

문제 : 다음 중 무선랜 보안에 대한 설명으로 가장 옳지 않은 것은 무엇인가?

① Open System 인증방식은 모든 무선 단말이 AP를 통해 인터넷에 접속하도록 허용하며, 실질적인 인증 없이 평문 데이터가 전달된다.

② Shared Key(SK) 인증방식은 무선 단말 사용자가 AP에 설정된 동일한 키를 입력해야 접속이 허용된다.

③ 무선 단말과 AP 간의 데이터 암호화에 WEP 암호 방식을 사용할 경우, AES 대칭키 암호 알고리즘을 이용하여 매우 높은 강도의 비밀성을 제공한다.

④ RSN에서는 WPA-Personal 모드와 WPA-Enterprise 모드가 존재하며, WPA-Enterprise 모드에서는 RADIUS 서버를 이용한다.

정답: ③

해설: 옵션 ③의 설명은 틀렸습니다. WEP는 RC4 스트림 암호를 기반으로 하며, AES 대칭키 암호 알고리즘을 사용하지 않습니다. AES 기반 암호화는 WPA2의 CCMP 모드에서 사용되는 방식입니다.

문제 : WPKI에 대한 설명 중 적절하지 않은 것은 무엇인가?

① 무선 인터넷 상에서 인터넷 뱅킹이나 사이버 주식 거래 시 외부 침입이나 정보 누출로부터 보호받기 위해 사용된다.

② PKI 기술의 핵심인 비밀성, 무결성, 신원 확인 및 부인 방지 같은 보안 서비스를 무선 환경에서 구현한다.

③ 모바일의 특성을 고려하지 않은 솔루션으로, 무선 인터넷 기기와 주고받는 데이터나 애플리케이션에 보안을 지원한다.

④ 규격 내용은 전자서명, WTLS 인증서 프로파일, 인증서 DN, 인증서 및 알고리즘 관련 OID 등으로 구성된다.

정답: ③

해설: 옵션 ③은 부적절한 설명입니다. WPKI는 모바일 및 무선 환경의 특성을 반드시 고려하여 설계된 공개키 기반 구조여야 하며, 모바일의 특성을 고려하지 않은 솔루션은 무선 환경에서 효과적인 보안을 제공하기 어렵습니다.

문제 : 순방향 기밀성(Forward Secrecy)의 의미를 올바르게 설명한 것은 무엇인가?

① 보안 프로토콜이 적용된 이후의 트래픽에 대해서만 기밀성이 보장된다.

② 중간자 공격으로 암호키가 탈취되어도 그 공격에 대비할 수 있는 방어 메커니즘을 제공한다.

③ 현재 사용되는 세션키나 마스터키가 노출되더라도 과거에 암호화된 트래픽의 기밀성이 유지된다.

④ AES-256, SHA-384 등의 고강도 암호 알고리즘을 반드시 채택하여 기밀성을 보장한다.

정답: ③

해설: 순방향 기밀성은 만약 현재의 세션키나 마스터키가 노출되더라도, 이전에 암호화된 통신 데이터의 기밀성이 영향을 받지 않도록 하는 보안 특성입니다. 이로 인해 과거의 통신 내용은 보호받을 수 있습니다.

문제 : 다음 중 무선랜의 보안 취약점에 대한 설명으로 잘못된 것은 무엇인가?

① 무선랜은 유선과 달리 물리적 연결 없이 접속할 수 있어 불법 침입자가 쉽게 접근할 수 있다.

② 불법 AP(Access Point)를 설치하거나 기존 AP를 교체하여 내부 네트워크 해킹이 가능하다.

③ 무선망의 트래픽은 유선망과 동일한 패킷 프레임 구조로 구성되어, 유선망 공격과 동일한 방식의 해킹이 가능하다.

④ 단말기에 대한 인증 및 무선 구간의 암호화를 위해 WEP/WPA 프로토콜이 사용된다.

정답: ③

해설: 무선랜의 트래픽은 유선과 달리 공중에 노출되며, 특수한 무선 전용 프레임 구조를 사용합니다. 유선망과 동일한 패킷 프레임 구조를 가진다는 설명은 부정확하며, 이로 인해 무선망의 공격 방식은 유선망과 구분되어야 합니다.

문제 : 다음 무선통신 보안 관련 설명 중 틀린 것은 무엇인가?

① MAC 주소 인증은 사전에 등록해야 하므로 번거로움이 있다.

② WEP 인증은 데이터 암호화와 사용자 인증 기능을 제공한다.

③ SSID가 브로드캐스팅되지 않으면 접속할 방법이 전혀 없다.

④ EAP 인증을 통해 공격자의 패킷 도청을 방어할 수 있다.

정답: ③

해설: SSID가 숨겨져 있더라도, 사용자가 SSID를 수동으로 설정하면 접속할 수 있습니다. 따라서 "전혀 접속할 방법이 없다"는 설명은 틀렸습니다.

문제 : WPA2 CCMP 모드에서 무선구간 데이터 보호를 위해 사용되는 암호화 알고리즘은 무엇인가?

① AES

② RC5

③ TKIP

④ DES

정답: ①

해설: WPA2의 CCMP 모드는 AES(Advanced Encryption Standard)를 기반으로 하여 무선 통신 데이터를 암호화합니다. TKIP는 WPA에서 사용되던 방식으로, AES에 비해 보안성이 낮습니다.

문제 : 다음의 지문이 설명하는 무선 랜 보안 표준은 무엇인가?

"무선 환경에서의 보안 체계를 강화하기 위해 개발된 이 표준은, 이전의 WEP의 한계를 극복하고 WPA와 WPA2를 통해 보다 강력한 암호화와 인증 방식을 제공한다."

보기:

A. WLAN

B. WEP

C. WPA

D. WPA2

정답: D

해설: 지문은 WEP의 취약점을 극복하고 보다 강화된 보안 기능(예: AES 기반 암호화, 802.1X 인증 등)을 제공하는 WPA2 표준을 설명하고 있습니다.

문제 : 다음 중 무선랜 구축 시 보안 고려사항으로 가장 부적절한 선택은 무엇인가?

① SSID를 숨김 모드로 사용한다.

② 관리자용 초기 ID/Password를 변경한다.

③ 무선 단말기의 MAC 주소 인증을 수행한다.

④ 보안성이 우수한 WEP(Wired Equivalent Privacy)를 사용한다.

정답: ④

해설: WEP는 암호 알고리즘의 구조적 취약점 때문에 현재 매우 취약한 보안 프로토콜로 간주됩니다. 따라서 무선랜 구축 시 WEP를 사용하는 것은 부적절한 선택입니다.

문제 : 다음 중 무선랜 보안대책 수립 방안으로 올바르지 않은 것은 무엇인가?

① AP 전파가 건물 내로 한정되도록 설정한다.

② AP를 외부인이 쉽게 접근할 수 있거나 공개된 장소에 설치한다.

③ AP에 강력한 키를 설정하고 주기적으로 변경한다.

④ WIPS 등을 설치하여 불법 접근이나 악의적인 행위를 모니터링한다.

정답: ②

해설: AP(Access Point)는 외부인이 쉽게 접근하지 못하도록 보호된 장소에 설치하는 것이 보안상 바람직합니다. 공개된 장소나 외부 접근이 용이한 위치에 AP를 설치하는 것은 보안 위험을 크게 증가시킵니다.

문제 : 다음 중 무선랜 보안 강화 방안에 대한 설명으로 올바르지 않은 것은 무엇인가?

① 무선랜의 설정을 정기적으로 점검하여 잘못된 설정이 없는지 확인한다.

② 사용자와 AP 간의 연결 오류로 인해 주변의 다른 네트워크에 접속하지 않도록 주의한다.

③ SSID 브로드캐스팅을 중지하면 아무도 네트워크에 접속할 수 있다.

④ 분실 가능성을 고려하여 물리적 보안을 강화한다.

정답: ③

해설: SSID 브로드캐스팅을 중지해도, 네트워크의 SSID를 알고 있는 사용자는 수동으로 네트워크에 접속할 수 있습니다. 따라서 "아무도 접속할 수 없다"는 설명은 옳지 않습니다.

문제 : 다음 중 무선 플랫폼에서 보안 기술을 제공하기 위해 제시된 기술 중, WAP 기반 클라이언트/서버 간 인증 및 적합한 인증서를 발급·운영 관리하여 무선망에서의 공개키 기반 구조를 의미하는 것은 무엇인가?

A. PKI

B. VPN

C. WPKI

D. SSL

정답: C

해설: WPKI는 Wireless Public Key Infrastructure의 약자로, 무선 환경에서 공개키 기반 보안 체계를 제공하여 클라이언트와 서버 간의 인증 및 데이터 보호를 수행하는 기술입니다.

문제 : 네트워크를 통해 무선 LAN을 공격하기 위한 기술적 공격 방식이 아닌 것은 무엇인가?

① 구성 설정 초기화

② 무선 전파 전송 방해

③ 불법 AP를 통한 전송 데이터 수집

④ 암호화되지 않은 통신 데이터 도청

정답: ①

해설: 무선 LAN 공격 기법에는 무선 전파 방해, 불법 AP 설치, 암호화되지 않은 데이터 도청 등이 포함됩니다. "구성 설정 초기화"는 공격자가 무선 LAN을 직접적으로 공격하는 기술적 방법으로 분류되지 않습니다.

문제 : 다음 중 무선 암호 프로토콜 WPA, WPA2에서 공통적으로 사용되는 인증 방식은 무엇인가?

① EAP

② IEEE 802.1X

③ IEEE 802.11

④ WEP

정답: ①

해설: WPA 및 WPA2 환경에서는 802.1X 기반 인증에서 확장된 EAP(Extensible Authentication Protocol)를 사용하여 사용자 인증을 수행합니다. WEP는 자체 암호화 프로토콜이며, IEEE 802.1X는 인증 프레임워크지만, 공통적으로 사용되는 인증 방식은 EAP입니다.

문제: 다음 중 SHA-3 해시 알고리즘을 사용하는 주요 이유로 올바른 설명은 무엇인가요?

1. SHA-3는 SHA-2와 전혀 다른 설계(Keccak sponge 구조)를 기반으로 하여, SHA-2에 미래에 취약점이 발견될 경우 대체할 수 있는 보안 옵션을 제공한다.

2. SHA-3는 SHA-2보다 구조가 간소화되어 모든 기기에서 구현이 용이하도록 설계되었기 때문에 선택된다.

3. SHA-3는 SHA-2의 성능과 보안 기능을 그대로 유지하면서 코드 복잡도를 줄여 모든 시스템과의 완벽한 호환성을 제공한다.

4. SHA-3는 기존 해시 함수들과 동일한 설계를 공유하므로, 별도의 학습 없이 기존 시스템에 쉽게 적용할 수 있다.

정답: 1

해설:SHA-3는 NIST 해시 함수 경쟁을 거쳐 채택된 해시 알고리즘으로, SHA-2와는 전혀 다른 Keccak sponge 구조를 사용합니다. 이는 SHA-2에 대한 잠재적인 취약점에 대비한 대체 알고리즘으로 도입된 것입니다.

- 옵션 1: SHA-3의 주요 목적은 SHA-2와 상이한 설계로 보안성을 확보하고, SHA-2에 문제가 발생할 경우 대체할 수 있는 옵션을 제공하는 데 있습니다.

- 옵션 2: SHA-3가 반드시 모든 기기에서 구현이 용이하다고 보기는 어렵습니다. 설계의 간소화보다는 새로운 구조를 통한 보안 강화에 중점을 둡니다.

- 옵션 3과 4: SHA-3는 SHA-2와 동일한 설계가 아니며, 기존 시스템과의 호환성 측면에서도 단순히 '학습 없이' 적용하기 어렵습니다.

따라서 SHA-3를 사용하는 주된 이유는 SHA-2와 구조적으로 다른 보안 메커니즘을 제공하기 위함입니다.